Biometria w swojej standardowej wersji (tzw. fizyczna), to technologia opierająca się na charakterystycznych danych statycznych, które są przypisywane wyłącznie do jednej osoby. Bierze ona pod uwagę takie elementy, jak chociażby: wygląd twarzy, odciski palców czy kształt dłoni, a nawet tęczówkę oka.

Za co zatem odpowiada biometria behawioralna, która może stać się kolejnym elementem zwalczania nadużyć w e-commerce, finansach i usługach cyfrowych?

Sprawdź ten artykuł, aby zapoznać się z jej definicją, rodzajami oraz dowiedzieć się, w jakich obszarach może być wykorzystywana.

Co to jest i jak działa biometria behawioralna?

Biometria behawioralna polega na analizie i pomiarze ludzkich zachowań w celu wykrycia unikalnych wzorców, które można przypisać do konkretnego użytkownika.

Aby jeszcze lepiej zobrazować Ci zasadę jej działania – pozwól, że posłużymy się praktycznym przykładem. Otóż, biometrię behawioralną można porównać do ludzkich linii papilarnych. Mimo faktu, że każdy człowiek je posiada – odnalezienie na świecie dwóch osób, które mają dokładnie takie same, jest niezwykle mało prawdopodobne.

Podobnie jest z aktywnościami, które dotyczą biometrii behawioralnej. Pomimo tego, że większość z nas korzysta z telefonu czy laptopa w bardzo zbliżony sposób, to jednocześnie nasze zachowania różnią się niewielkimi detalami, które pozwalają określać wzorce charakterystyczne dla danej osoby.

W praktyce tego rodzaju biometria wprowadza nowy poziom uwierzytelniania użytkowników, który podnosi poziom ich bezpieczeństwa, a jednocześnie nie wymaga od nich wykonywania dodatkowych czynności (takich, jak chociażby wpisywanie numeru PIN, hasła itp.).

Jakie są rodzaje biometrii behawioralnej?

Poszczególnych użytkowników odróżnia zarówno sposób korzystania z danego urządzenia, jak i zachowania na danej stronie internetowej czy w aplikacji. Biometria behawioralna uwzględnia następujące czynniki:

Sposób trzymania oraz użytkowania urządzeń (telefonu czy komputera)

Weryfikacji poddawany jest sposób korzystania z:

- Smartfona – m.in. w jakiej pozycji i pod jakim kątem się znajduje, z jaką intensywnością i szybkością uderzasz w jego ekran, a nawet, w jaki sposób oraz w którą stronę go przesuwasz (np. podczas przeglądania treści lub wpisywania danych).

- Myszki – m.in. w jaki sposób przemieszczasz kursor, z jaką intensywnością używasz przycisków, a nawet jak korzystasz z funkcji przewijania.

- Klawiatury – m.in. jak szybko wprowadzasz ciągi znaków, czy w jaki sposób wykorzystujesz znaki specjalne. Tutaj warto też zaznaczyć, że “prawdziwi” użytkownicy używają klawiatur kompletnie inaczej niż boty. O ile w przypadku tych drugich – czas pomiędzy kliknięciem litery np. “A” i “O” jest w zasadzie identyczny, jak pomiędzy “D” oraz “C”, to u “żywego” człowieka wpisanie tego pierwszego ciągu znaków zajmie nieco więcej czasu. Wszystko za sprawą odległości, jaka dzieli oba klawisze.

- Zalogowanie się na konto przez nieuprawnione osoby (tzw. account takeover) – np. do bankowości elektronicznej czy do aplikacji mobilnej ulubionego sklepu e-commerce

- Zawarcie umowy o dłużny instrument finansowy (np. pożyczkę) na dane innej osoby – w celu szybkiego wykorzystania pozyskanych w ten sposób środków bez zamiaru uregulowania długu.

- Dokonanie zamówienia na dane innej osoby (samodzielnie lub za pomocą botów) – wybierając płatność odroczoną lub ratalną, które następnie obciążą osobę, której te dane dotyczą. Dotyczy to zarówno typowych zakupów e-commerce, jak i np. zobowiązań zaciąganych w firmach telekomunikacyjnych.

- Aktywność botów – dokonywanie masowych zakupów przecenionych produktów, wielokrotne wykorzystywanie promocji, kodów rabatowych czy darmowych okresów próbnych, “hurtowe” składanie wniosków o pożyczki lub inne produkty.

- Niezgodne z regulaminem współdzielenie konta – korzystanie z płatnych usług lub produktów cyfrowych przez dodatkowe, nieuprawnione do tego, osoby.

Podsumowując: biometria behawioralna sprawdza się we wszystkich obszarach narażonych na nadużycia. Takich, w których przestępcy starają się doprowadzić do wyłudzeń finansowych poprzez wykorzystanie obcych danych osobowych.

Skąd wiemy, że konkretne zachowanie grozi ryzykiem fraudu?

Wszystko zawdzięczamy algorytmom sztucznej inteligencji, które na bieżąco analizują szereg zachowań danego użytkownika i identyfikują podejrzaną aktywność. Doskonałe przykłady „groźnych” zachowań obejmują kopiowanie numeru PESEL lub numeru karty kredytowej ze schowka zamiast ręcznego wpisywania. Może to oznaczać, że użytkownik nie jest “właścicielem” tych danych (i w związku z tym ich nie pamięta lub nie ma do nich bieżącego dostępu), a jedynie wszedł w ich potencjalnie nieuprawnione posiadanie.

Jednak istnieje więcej cech behawioralnych, które mogą wskazywać na potencjalne ryzyko oszustwa. Na przykład algorytm może wykryć, że użytkownik zawsze korzysta z aplikacji trzymając telefon w ręce. W związku z tym urządzenie stale ulega lekkim przesunięciom w przestrzeni. Dla porównania korzystanie z aplikacji przez bota prawdopodobnie nie będzie wiązało się z żadnym ruchem w przestrzeni. Ponadto, normalny użytkownik rzadko trzyma telefon do góry nogami, podczas gdy bot może utrzymywać stałą, emulowaną pozycję (w tym do góry nogami).

Informacje te, w połączeniu z innymi czynnikami, mogą być uznane przez algorytm za anomalie, co daje jasny sygnał, że dany użytkownik może mieć nie do końca czyste zamiary (lub być botem). Na tej podstawie system może zablokować możliwość składania zamówień przez takiego użytkownika lub wymusić dodatkowe uwierzytelnienie za pomocą innej metody, na przykład poprzez zdalną weryfikację, wysłanie kodu weryfikacyjnego na adres e-mail lub numer telefonu.

Na co należy zwrócić uwagę?

Oczywiście, należy pamiętać, że jak każda technologia – również ta posiada pewne ograniczenia, które należy zidentyfikować, a następnie zoptymalizować. Jednym z nim jest jest obniżona skuteczność algorytmów w przypadku korzystania z tego samego konta przez więcej niż jedną osobę. Utrudnia to jasną identyfikację typowych zachowań danego użytkownika, a tym samym identyfikację odchyleń od normy wynikających ze skorzystania z konta przez nieuprawnioną osobę.

Innym z takich “wąskich gardeł”, z którymi mierzy się wiele firm odpowiadających za biometrię behawioralną, jest tzw. uśrednianie. Mianowicie, zbieranie danych na temat kilkudziesięciu, a być może kilkuset tysięcy użytkowników może doprowadzić do pewnego “rozmycia” się informacji, a co za tym idzie – przypisaniu konkretnych zachowań nie do jednej, a do kilku lub kilkunastu osób. To z kolei rodzi poważne obawy związane z identyfikacją konkretnych użytkowników, a w dalszej kolejności – z zapewnieniem odpowiedniego stopnia ich bezpieczeństwa.

W Algolytics całkowicie eliminujemy problem uśrednienia, ponieważ nie skupiamy się wyłącznie na elementach, które są podobne, ale również na tych, które jednoznacznie odróżniają od siebie poszczególnych użytkowników. Takie działanie można porównać, chociażby do analizy charakteru pisma, które dokładnie bada, a następnie wychwytuje niuanse, które pozwalają na jednoznaczne określenie, kto stoi za danym pismem (lub w przypadku biometrii behawioralnej – po prostu zachowaniem).

Biometria behawioralna i jej wpływ na bezpieczeństwo – podsumowanie

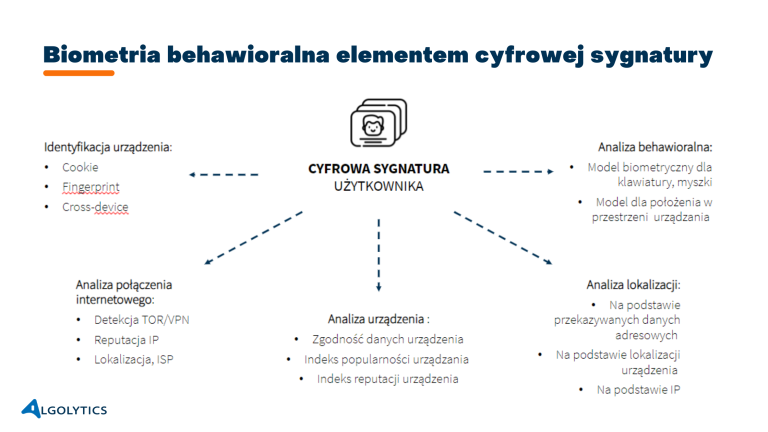

Biometria, którą omówiliśmy, w tym tekście jest częścią tzw. cyfrowej sygnatury użytkownika, która obok analizy jego zachowania, bierze pod uwagę również takie czynniki, jak: jego lokalizacja, wykorzystywane urządzenie, a nawet połączenie internetowe. Wszystkie te informacje łącznie umożliwiają tworzenie jeszcze bardziej precyzyjnych modeli identyfikacji fraudów czy defaultów dla danej transakcji.

Jeżeli zależy Ci na poprawie bezpieczeństwa, a jednocześnie zapewnieniu jeszcze lepszych doświadczeń użytkowników Twoich systemów oraz aplikacji – zapraszamy do kontaktu. Nasi eksperci z przyjemnością przedstawią Ci gotowe rozwiązania, które sprawdzą się również w Twojej organizacji.